Pada 8 Mei 2023 layanan Bank Syariah Indonesia (BSI) tidak dapat diakses. Gangguan layanan berlanjut sampai beberapa hari berikutnya. Nasabah tidak dapat melakukan transaksi baik melalui ATM, maupun aplikasi mobile. Gangguan layanan berlangsung sampai beberapa hari berikutnya. Kelompok hacker ransomware Lockbit mengklaim sebagai penyerang BSI tersebut. Dalam klaimnya, mereka berhasil mencuri 1,5 TB data meliputi database data pribadi lebih dari 15 juta pengguna (meliputi nomor telepon, alamat, saldo, nomor kartu, transaksi dan lainnya), dokumen keuangan, dokumen hukum, NDA, dan password layanan internal dan eksternal yang digunakan bank. Lockbit juga meminta pihak BSI untuk menghubungi para peretas dalam waktu 72 jam untuk menyelesaikan masalah.

Ransomware adalah salah satu jenis 'malware' atau virus berbahaya yang menyerang sistem komputer. Metodenya adalah melakukan enkripsi atau penguncian ke data korban, sehingga tak bisa diakses. Pelaku kejahatan akan meminta tebusan agar korban bisa kembali mengakses data miliknya. Namun membayar tebusan tidak menjamin data akan dapat diakses kembali.

Di Indonesia, setidaknya ada 3 serangan ransomware berskala besar yang terjadi sejak 2022 lalu. Pada Januari lalu, Bank Indonesia (BI) menjadi korban ransomware jenis Conti. Mulanya ada 16 PC di kantor BI cabang Bengkulu yang terdampak, hingga akhirnya berhasil menginfeksi 175 PC denan data mencapai 44 GB. Ditjen Pajak Kemenkeu juga sempat mengalami serangan serupa. Terakhir, pada November 2022, maskapai AirAsia melaporkan serangan ransomware yang mengakibatkan data pribadi 5 juta penumpang dan karyawan dipegang penjahat siber.

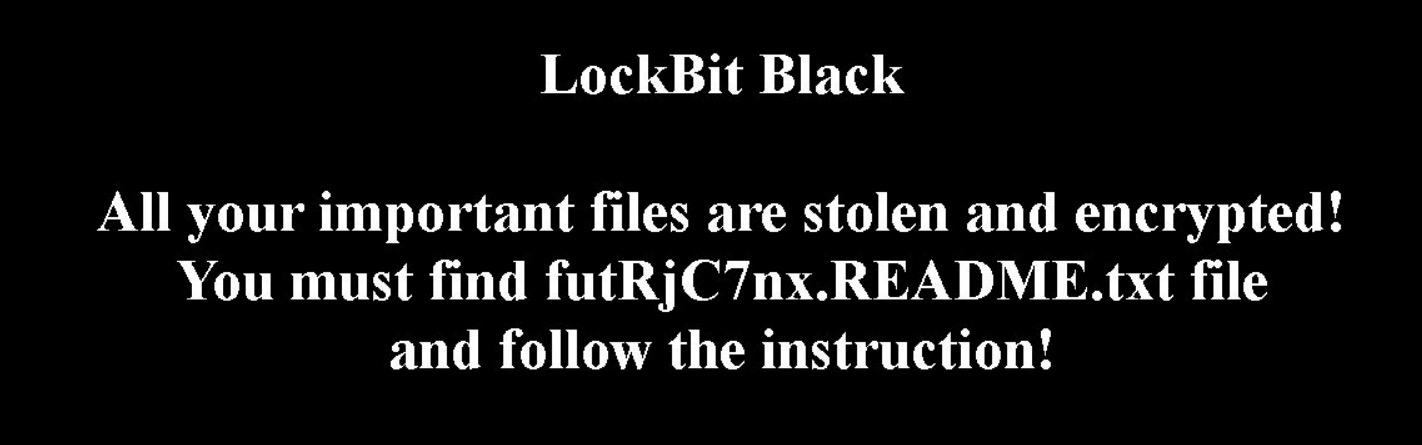

Ransomware Lockbit 3.0

LockBit 3.0 dikenal sebagai 'LockBit Black' lebih sulit ditangani daripada versi sebelumnya dan memiliki kemiripan dengan Ransomware Blackmatter dan Blackcat. LockBit 3.0 berfungsi sebagai model Ransomware-as-a-Service (RaaS) sehingga dapat disewakan atau menjalin afiliasi dengan kelompok lain. Lockbit 3 merupakan kelanjutan dari versi ransomware sebelumnya, LockBit 2.0, dan LockBit. Dalam imbauan keamanan dari Cybersecurity & Infrastructure Security Agency (CISA), badan keamanan siber Amerika Serikat, LockBit sebelumnya yang dikenal sebagai ransomware "ABCD" adalah subkelas ransomware yang dikenal sebagai 'crypto virus'.

Menurut CISA, LockBit 3.0 hanya akan menginfeksi mesin yang tidak memiliki pengaturan bahasa yang cocok dalam daftar, kecuali telah ditentukan sebelumnya. Daftar pengecualian bahasa yaitu, tapi tidak terbatas pada, Rumania (Moldova), Arab (Suriah), dan Tatar (Rusia). Jika bahasa dari daftar pengecualian terdeteksi, LockBit 3.0 akan menghentikan eksekusi tanpa menginfeksi sistem. Peneliti keamanan juga telah menemukan jenis dan bukti baru bahwa kelompok yang bertanggung jawab atas LockBit 3.0 berencana memperluas kapasitas infeksi malware. Sementara varian terbaru LockBit 3.0, sebelumnya telah menargetkan server Windows, Linux, dan VMware ESXi, dugaan versi baru dari enkripsi LockBit telah diidentifikasi yang juga dapat memengaruhi macOS, ARM, FreeBSD, MIPS, dan CPU SPARC.

Cara kerja

Untuk menginfeksi mesin korban, peretas biasanya melalui eksploitasi protokol desktop jarak jauh (RDP), drive-by compromise, serangan phishing, penyalahgunaan akun valid, dan eksploitasi aplikasi yang terkoneksi internet.

Untuk mengonfirmasi lokasi sistem yang ditargetkan, ransomware LockBit menggunakan fungsi:

GetSystemDefaultUILanguage()

GetUserDefaultUILanguage()

Beberapa bahasa yang dikecualikan adalah Rumania (Moldova), Arab (Suriah), dan Tatar (Rusia). Grup Ransomware LockBit pertama kali diamati pada September 2019, menjadi grup ransomware paling aktif tahun 2022.

Payload LockBit 3.0 adalah Windows PE standar sama dengan versi sebelumnya. Payload didesain untuk dieksekusi dengan hak akses administrator, jika belum memiliki hak akses administrator maka akan dicoba untuk membypass nya. Lockbit akan terinstal pada system service, dan setiap eksekusi payload akan menginstal beberapa layanan termasuk SecurityHealthService dan EventLog. Pada versi sevelemnya, LockBit3.0 akan mengidentifikasi dan mematikan layanan yang ditemukan termasuk backup dan sql.

lockbit membutuhkan passphrase tertentu untuk eksekusi yang meuprakan sampel atau kampanye seperti Egregor dan BlackCat.

LockBit mengcopy dirinya pada direktori %programdata% dan dijalankan dari proses ini. Enkripsi dilakukan sangat cepat dan dapat menyebar ke host yang berdekatan. Payload ransomware mampu mengenkripsi dalam waktu kurang dari satu menit. Ekstensi ditambahkan pada file baru hasil enkripsi yang juga akan berbeda untuk tiap contoh. Mesin yang terinfekai akan mati kira-kira 10 menit setelah payload ransomware dijalankan. Setelah infeksi selesai, korban diperintahkan untuk menghubungi penyerang melalui portal berbasis TOR.

Konten terenkripsi ada di payload LockBit 3 dan di dekripsi saat runtime dengan XOR mask. LockBit 3.0 juga menyimpan di heap memory kemudian menggunakan trampoline untuk menjalankan fungsi misalnya Windows System memanggil NtSetInformationThread dan ZwProtectVirtualMemory. Selanjutnya ransomware akan mengaburkan alamat dengan obfuscate. LockBit mengacak penerapan fungsi DbgUiRemoteBreakin untuk menonaktifkan debugger yang melampirkan proses ransomware.

Langkah Pengamanan bagi Nasabah BSI

Jika Sobat KAMI adalah nasabah BSI, maka perlu diperhatikan hal-hal sebagai berikut:

- Tetap bersikap tenang karena BSI merupakan bank yang terdaftar sebagai peserta penjaminan pada Lembaga Penjamin Simpanan (LPS) sehingga dana yang disimpan di BSI dijamin oleh LPS

- Mengganti kredensial mobile banking, internet banking dan PIN ATM

- Memantau aktivitas pada rekening untuk mendeteksi apabila terdapat transaksi mencurigakan

- Jika terdapat aktivitas mencurigakan segera laporkan ke BSI melalui kontak resmi.

- Waspada terhadap percobaan phishing yang mengatasnamakan BSI dengan modusnya bisa mengatasnamakan Customer Service.

- Melakukan update/pacthing aplikasi perbankan yang di gunakan

- Menggunakan antivirus/antimalware pada perangkat yang digunakan

Langkah Pengamanan bagi Organisasi

Untuk menghindari ancaman ransomware secara umum, Sobat KAMI dapat melakukan langkah-langkah berikut:

- Administrator organisasi melakukan updating/ patching otomatis pada semua software dan hardware yang digunakan

- Menerapkan kebijakan konservatif pada firewall, terapkan sensor dalam setiap sisi

- Memisahkan DMZ (demilitarized zone) yang merupakan pengaman jaringan dari trafik yang tidak tepercaya—dengan intranet

- Melakukan pembatasan terhadap user yang memiliki akses terhadap data kritikal untuk mengakses internet

- Selalu buat bakcup (cadangan) data

- Lakukan simulasi serangan dan menyiapkan rencana tindakan untuk pemulihan insiden

- Melakukan edukasi kepada pegawai mengenai pentingnya keamanan informasi

Tindakan Pengamanan bagi Masyarakat Umum

Untuk mengurangi risiko terkena ransomware, Sobat KAMI dapat melakukan langkah-langkah berikut:

- Menginstal aplikasi hanya dari sumber resmi

- Tidak mengunjungi situs web berbahaya, mengunduh lampiran berbahaya, atau melalui add-on yang tidak diinginkan selama pengunduhan

- Menginstal antivirus/antimalware pada perangkat yang digunakan

- Melakukan update terhadap aplikasi yang digunakan

- Jangan pernah mengikuti tuntutan dari pelaku kejahatan

Referensi: Diolah dari berbagai sumber